クラウド化が進む中でも、オンプレミス環境の認証基盤としてActive Directoryを利用している企業・団体は依然として多く存在します。Active Directoryの運用にはDNSサーバーが必須であり、多くの場合、ドメインコントローラーと同一のWindows Server上でDNSサーバーを構成しているかと思います。

しかし、この構成ではドメインコントローラーへの負荷集中やDNSサーバーの障害がActive Directory全体に影響を与えるリスクが懸念されます。またDNSサービスに問題が発生した場合の問い合わせ窓口が不明確になるといった課題も抱えています。

そこで本記事では、Active Directory環境で利用するDNS サーバーとしてNetAttest D3を活用する構成例を紹介し、これらの課題解決を図ります。NetAttest D3は、高性能でセキュアなDNSアプライアンスであり、直感的なGUI操作で容易に管理できます。これにより、DNSサーバーの運用管理負荷を軽減し、パフォーマンスとセキュリティの向上に貢献します。

以降、具体的な構成例と、それぞれのメリット・デメリット、導入手順について詳しく解説していきます。

本記事では、いくつか考えられる構成のうち2例を紹介いたします。

※本記事はIPv4環境を想定しており、Active DirectoryサーバーのIPv6は無効にした環境の設定例を記載しております。

※今後のバージョンアップで各設定画面は変更される可能性があります。

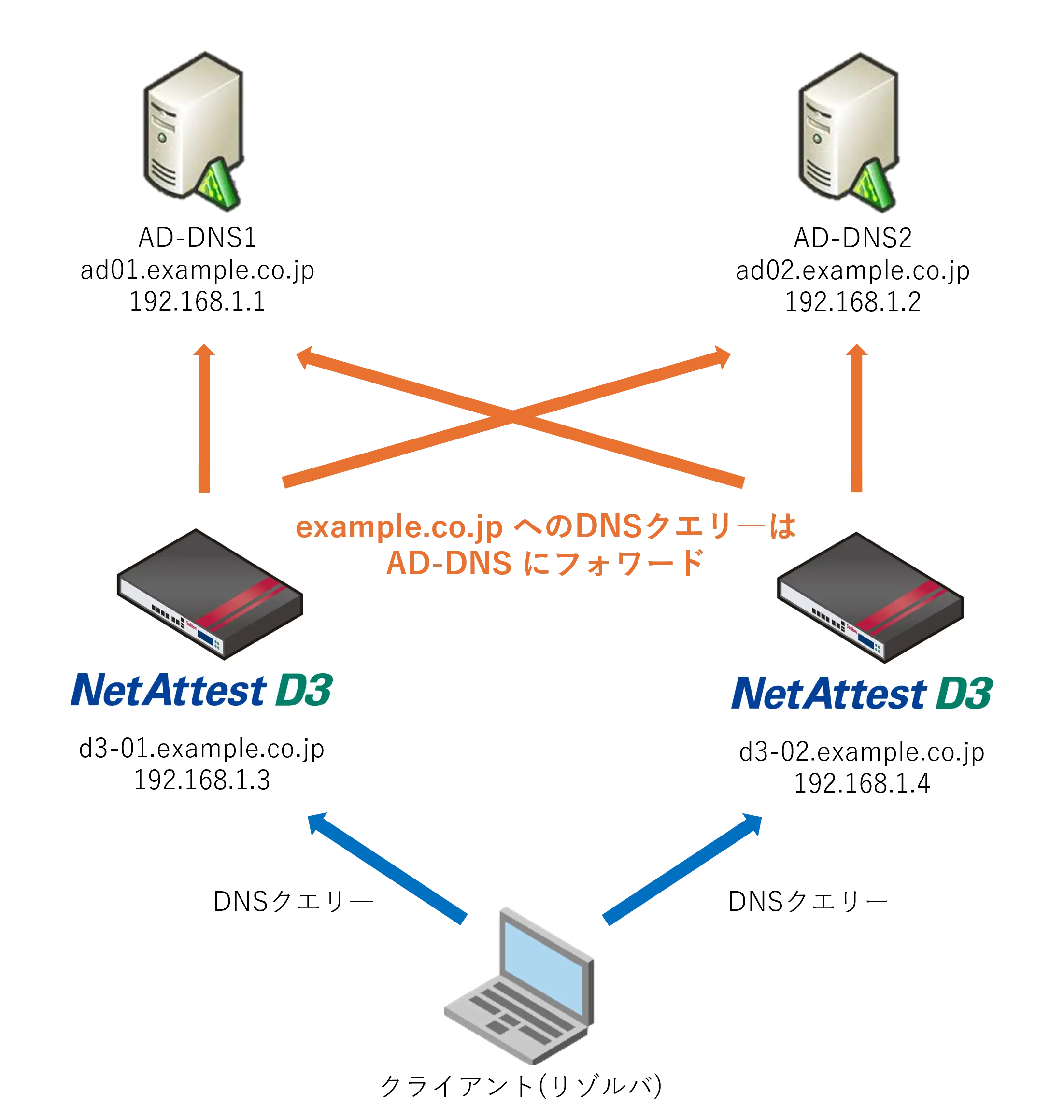

■構成例 1

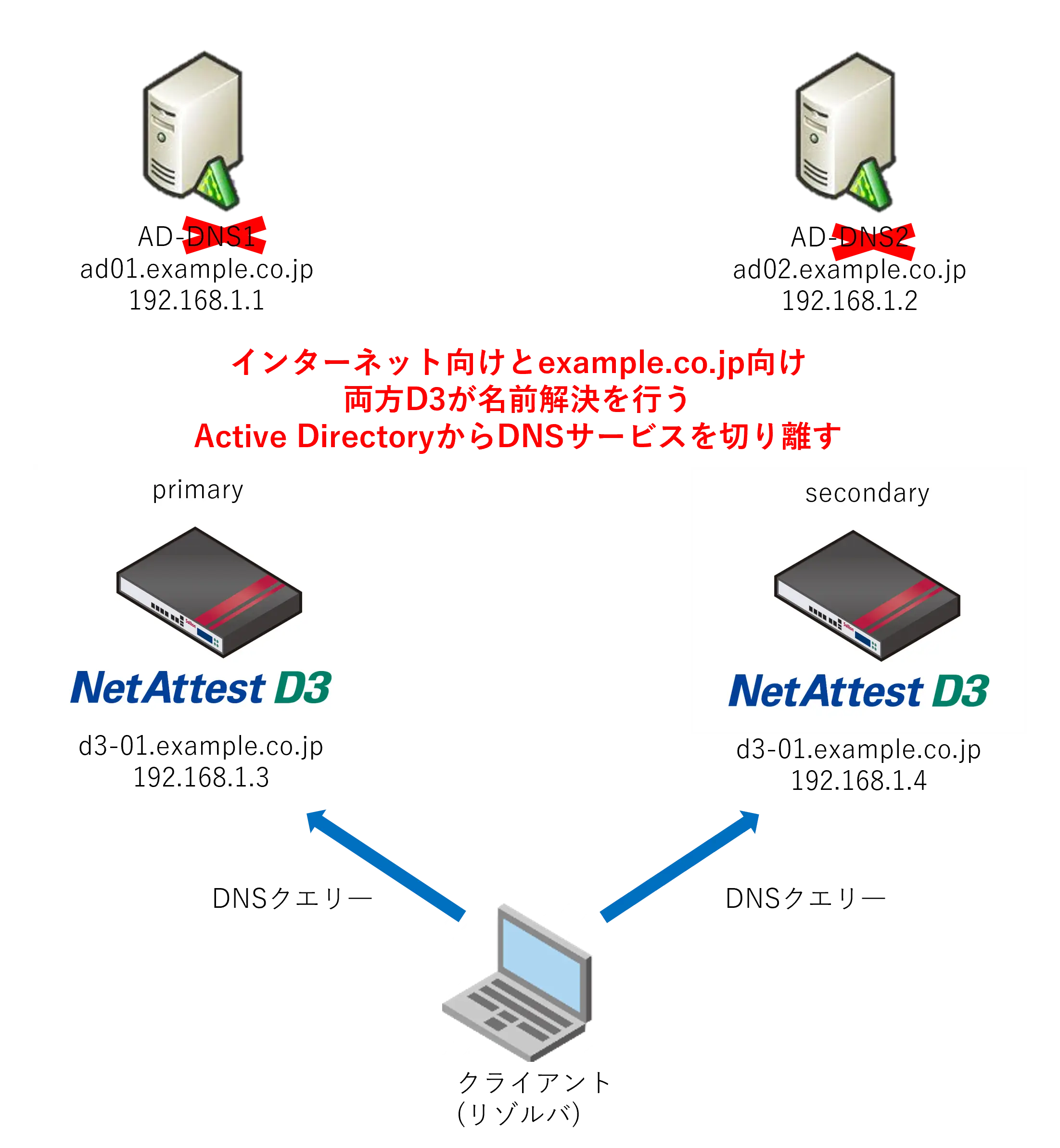

■構成例2

■環境

| ホスト名 | IPアドレス | 詳細 |

|---|---|---|

| ad01.example.co.jp | 192.168.1.1 | AD-DNS 1台目 ※ad02と冗長構成 |

| ad02.example.co.jp | 192.168.1.2 | AD-DNS 2台目 ※ad01と冗長構成 |

| d3-01.example.co.jp | 192.168.1.3 | NetAttest D3のプライマリDNSサーバー |

| d3-02.example.co.jp | 192.168.1.4 | NetAttest D3のセカンダリDNSサーバー |

| soliton-win11 | 192.168.1.20 | クライアント端末(DNSリゾルバ) |

この構成例では、既存のActive Directory同居のDNSサービスの設定は変更せず、NetAttest D3をインターネット閲覧用のキャッシュDNSサーバーとして追加します。

Active Directory関連の名前解決は従来通りWindows Serverが行い、インターネットへの名前解決のみをNetAttest D3が担当します。

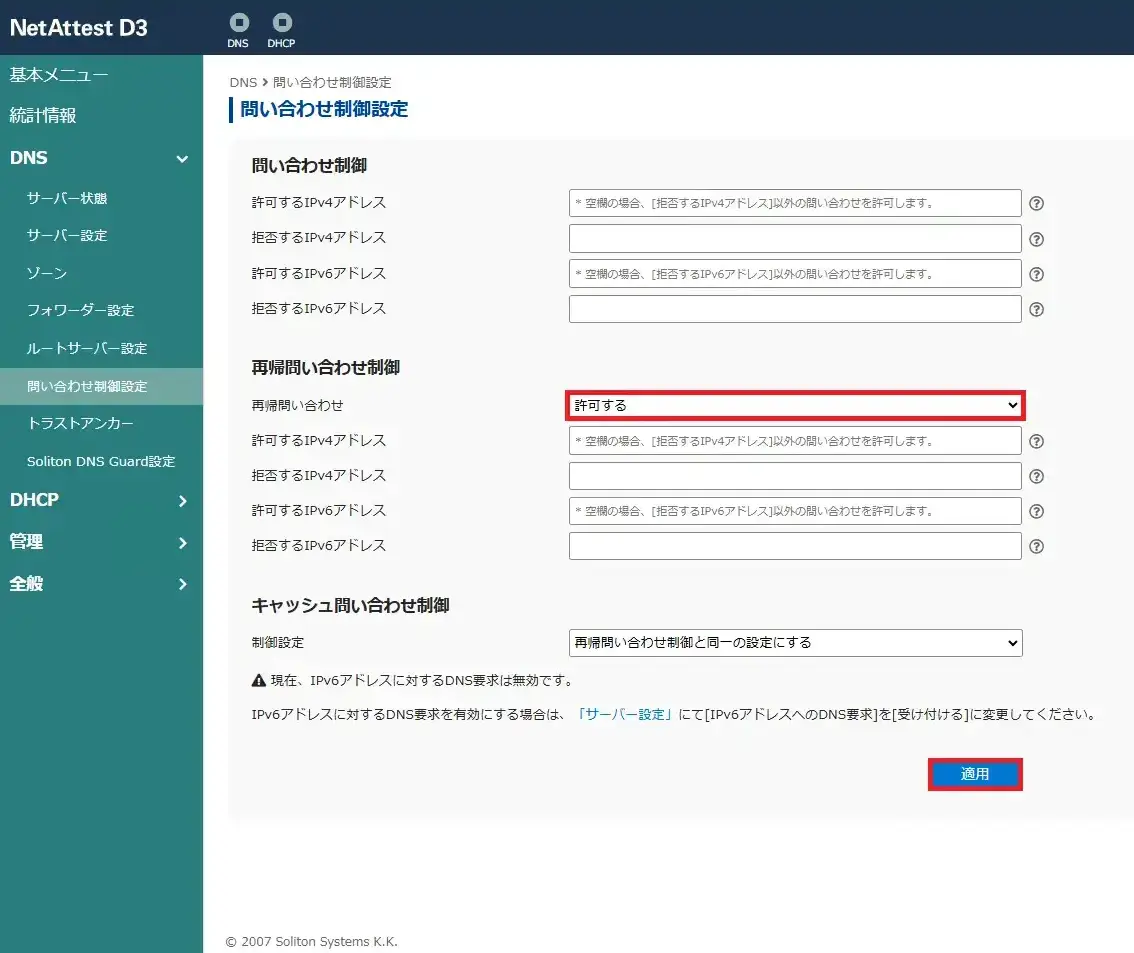

再帰問い合わせの許可により、NetAttest D3がインターネット上のドメインを名前解決できるようになります。

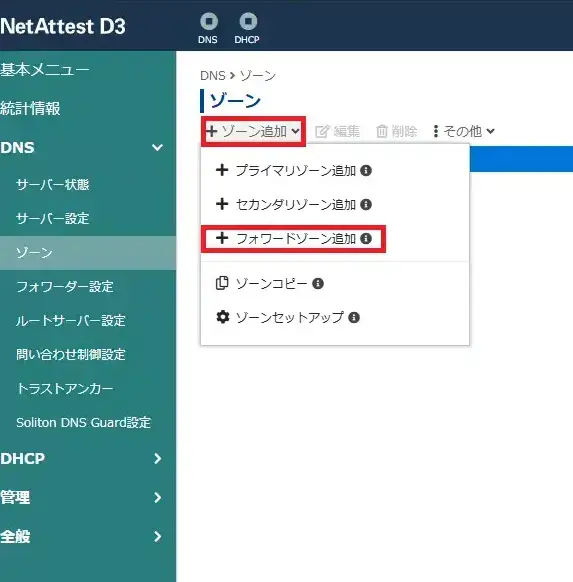

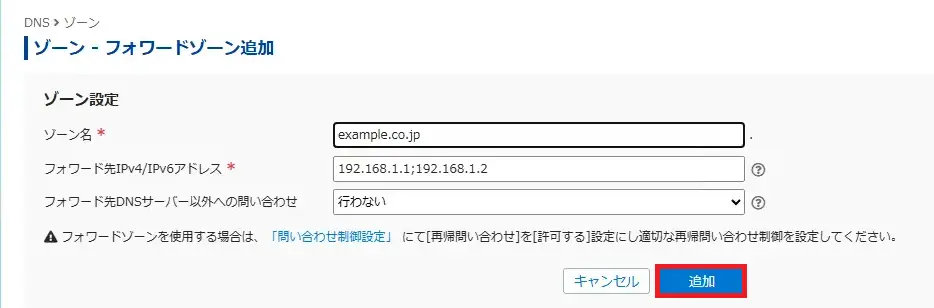

再帰問い合わせの許可により、NetAttest D3がインターネット上のドメインを名前解決できるようになります。 ゾーン名:example.co.jpフォワード先IPv4/IPv6アドレス:192.168.1.1;192.168.1.2

ゾーン名:example.co.jpフォワード先IPv4/IPv6アドレス:192.168.1.1;192.168.1.2

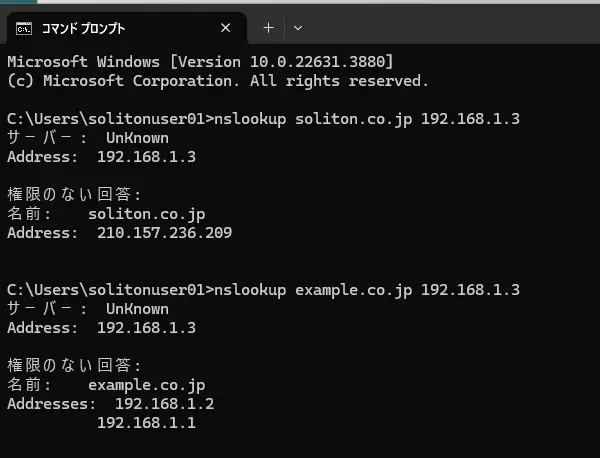

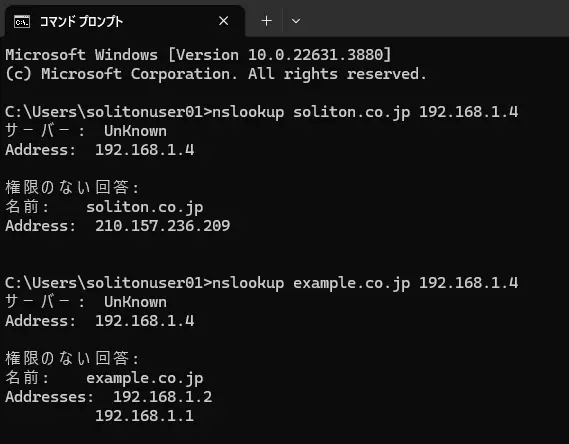

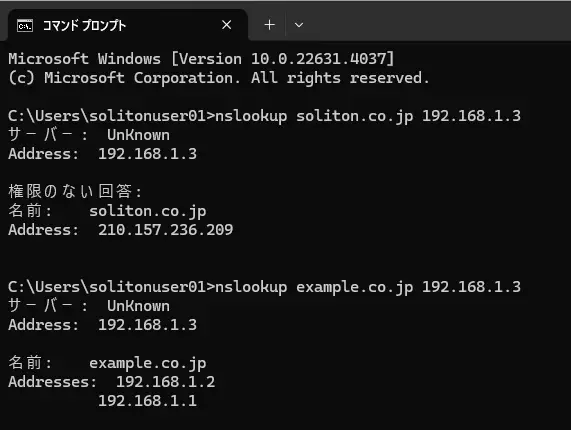

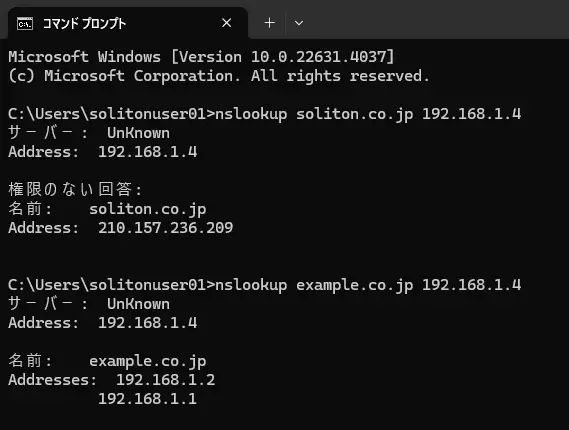

■D3-02を指定してnslookupコマンド確認

■D3-02を指定してnslookupコマンド確認

この構成は、導入が容易で、Windows ServerのDNSサーバーの負荷を部分的に軽減できます。しかし、Active Directory関連のDNS負荷軽減効果は限定的であり、DNS全体の冗長性を確保するには追加のNetAttest D3が必要となる点に注意が必要です。より大きな効果を求める場合は、構成例2を検討してください。

この構成例では、Active Directory同居のDNSサービスを廃止し、NetAttest D3をインターネット閲覧用キャッシュDNSサーバー兼Active Directoryドメインの権威DNSサーバーとして利用します。全てのDNS関連処理をNetAttest D3に集約することで、Windows ServerのDNS関連負荷を完全に解消し、DNS運用管理の一元化を実現します。

構成例2の場合、Active DirectoryのDNSサービスをNetAttest D3に移行する際に、権威ゾーンをどのように作成するかは、ご利用環境にあわせてどの方法が適しているかご検討ください。

パターン1:Active Directory同居のDNSサービスからゾーンコピー

パターン2:NetAttest D3に権威ゾーンを作成しActive Directoryからレコード登録

パターン3:CSVインポートでゾーン作成(本記事では割愛)

既存のDNSサーバーからゾーン情報をコピーする方法です。既存のDNSレコードをそのまま移行できるため、大規模な環境で有効です。ただしNSレコードやSOAレコードの手動修正が必要です。

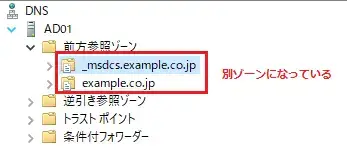

なおこの手順は、以下のように「_msdcs」が別ゾーンとなっている場合の操作例です。

別ゾーンとなっていない場合は、手順「7.」は不要です。

※手順「7.」にあるDNSサービスの起動の操作については、「_msdcs」が同じゾーンの場合でも必ず行うようにしてください。

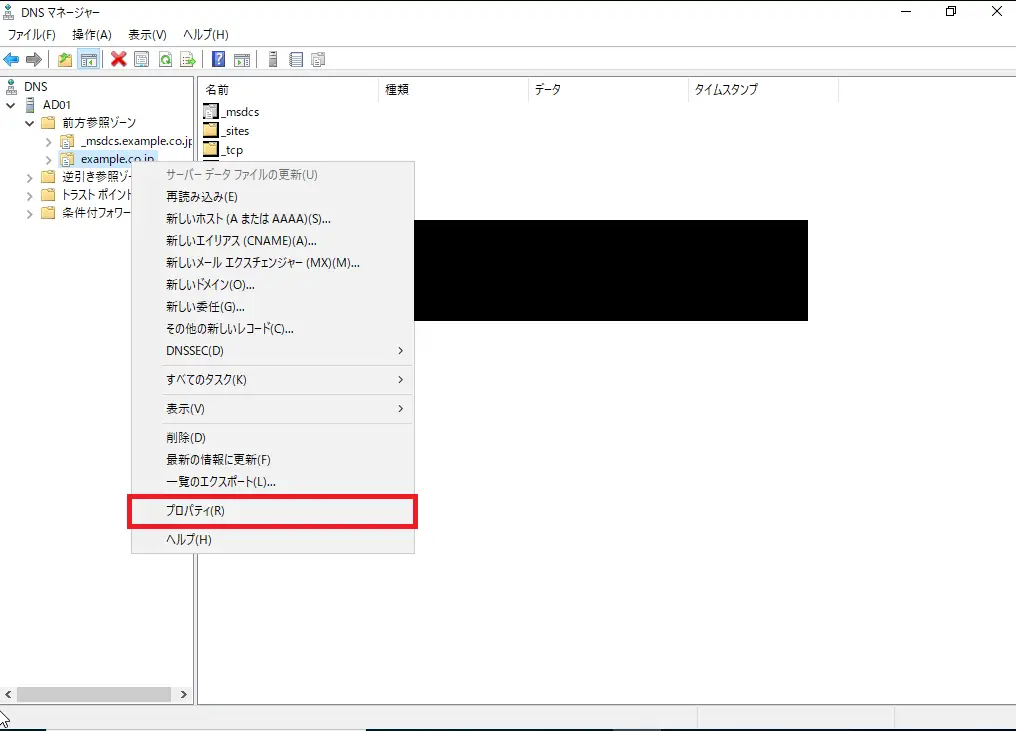

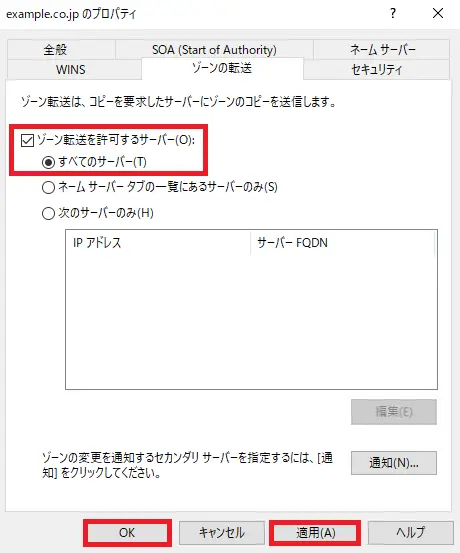

プロパティで[ゾーン転送]タブを開き、「ゾーン転送を許可するサーバー」にチェックをいれて、「すべてのサーバー」を選択し、[適用]を選択後、[OK]でプロパティ画面を閉じます。

プロパティで[ゾーン転送]タブを開き、「ゾーン転送を許可するサーバー」にチェックをいれて、「すべてのサーバー」を選択し、[適用]を選択後、[OK]でプロパティ画面を閉じます。

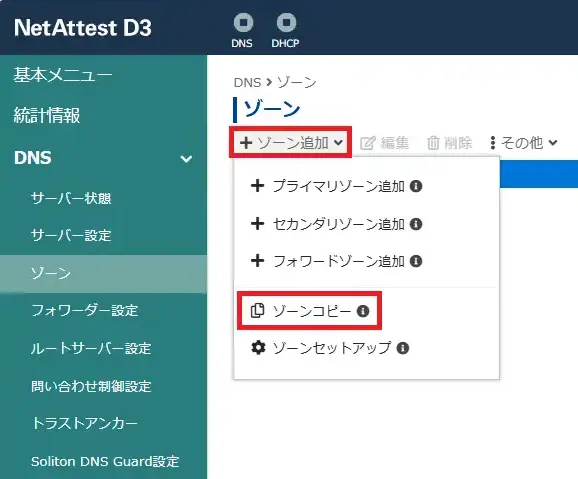

下記のように設定を行い、[コピー]を選択します。

下記のように設定を行い、[コピー]を選択します。 後の手順で、D3-01からD3-02(セカンダリDNS)へゾーン転送をするため、D3-02へのゾーン転送を許可します。

後の手順で、D3-01からD3-02(セカンダリDNS)へゾーン転送をするため、D3-02へのゾーン転送を許可します。

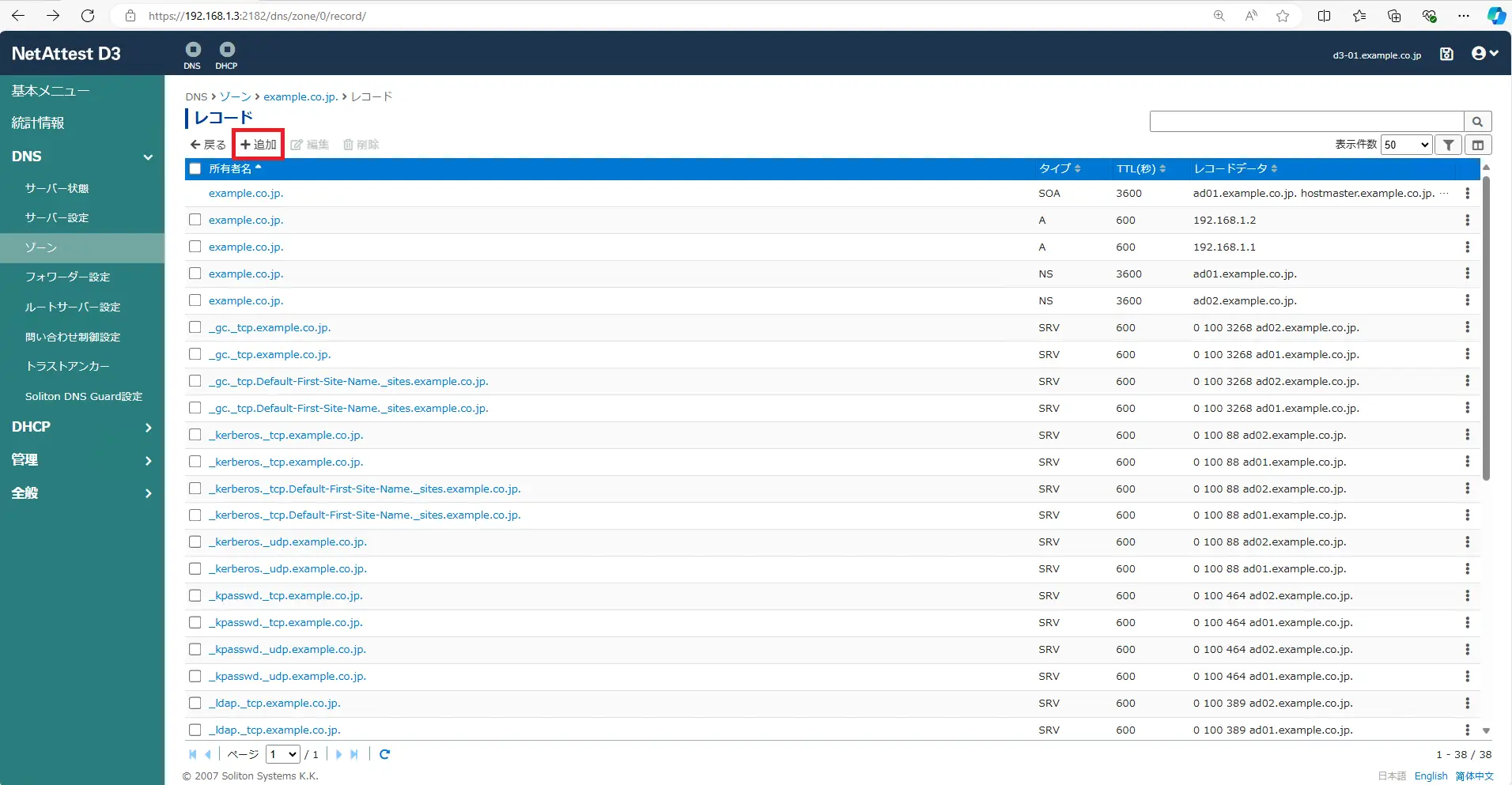

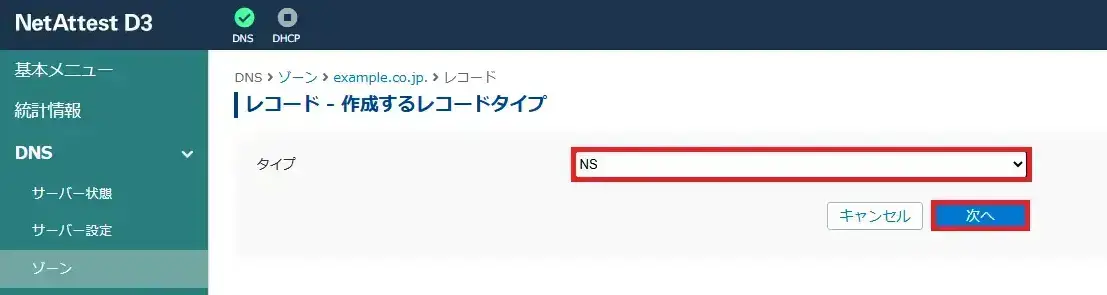

「タイプ:NS」が選択されていることを確認して「次へ」

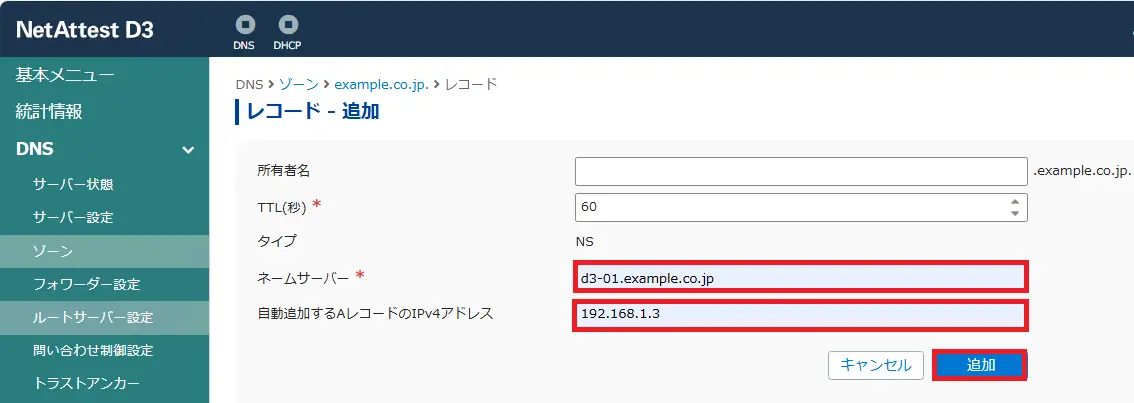

「タイプ:NS」が選択されていることを確認して「次へ」 下記の設定でD3-01のNSレコードとAレコードを追加します。

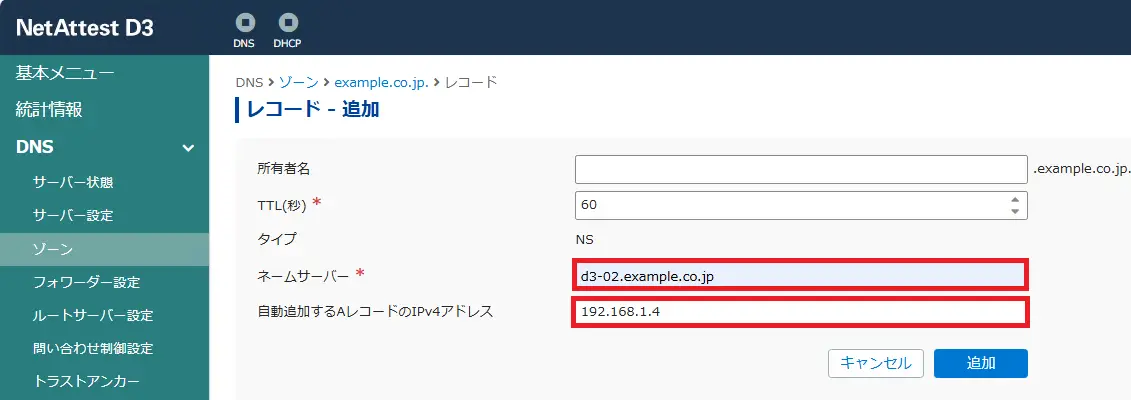

下記の設定でD3-01のNSレコードとAレコードを追加します。 上記と同じ手順で D3-02 のNSレコードとAレコードも追加します。

上記と同じ手順で D3-02 のNSレコードとAレコードも追加します。

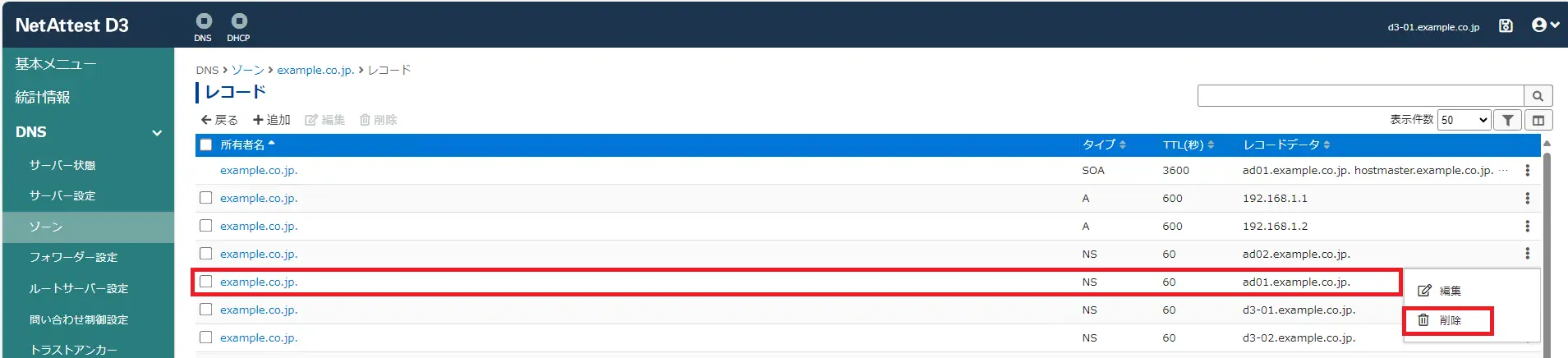

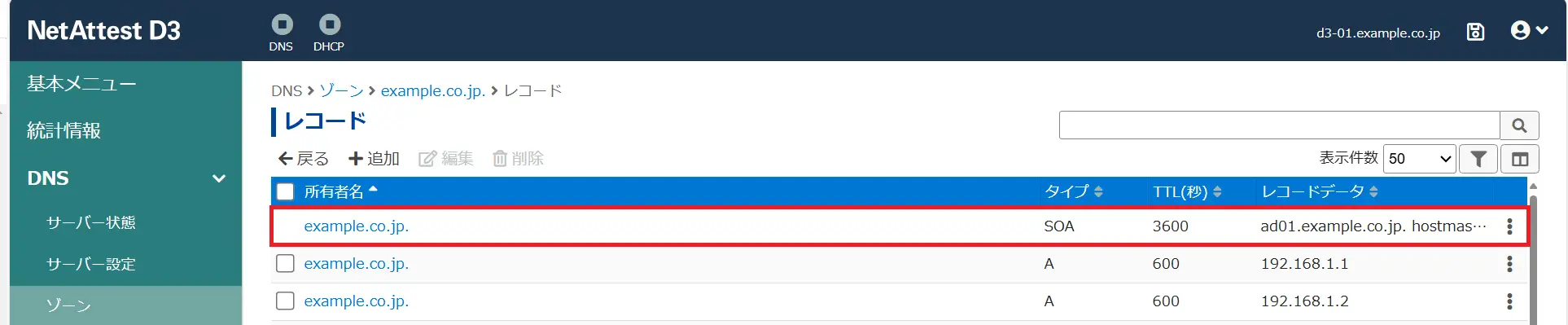

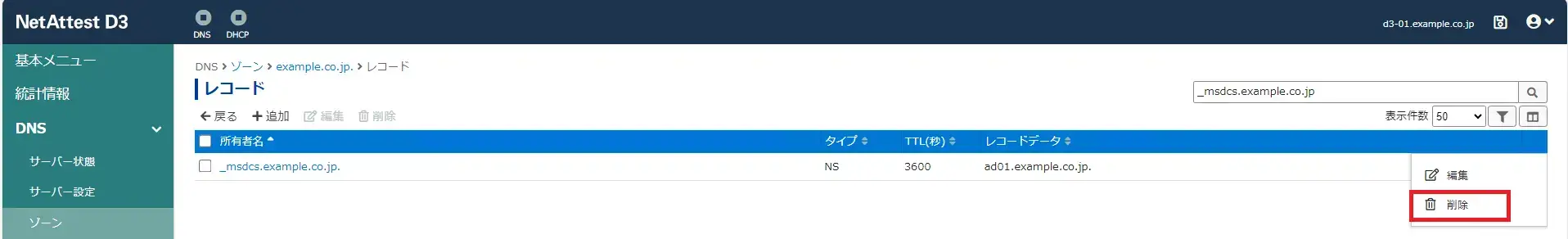

「削除します。よろしいですか?」の表示で[OK]を選択します。

「削除します。よろしいですか?」の表示で[OK]を選択します。 同じ手順で「ad02.example.co.jp」のNSレコードも削除します。

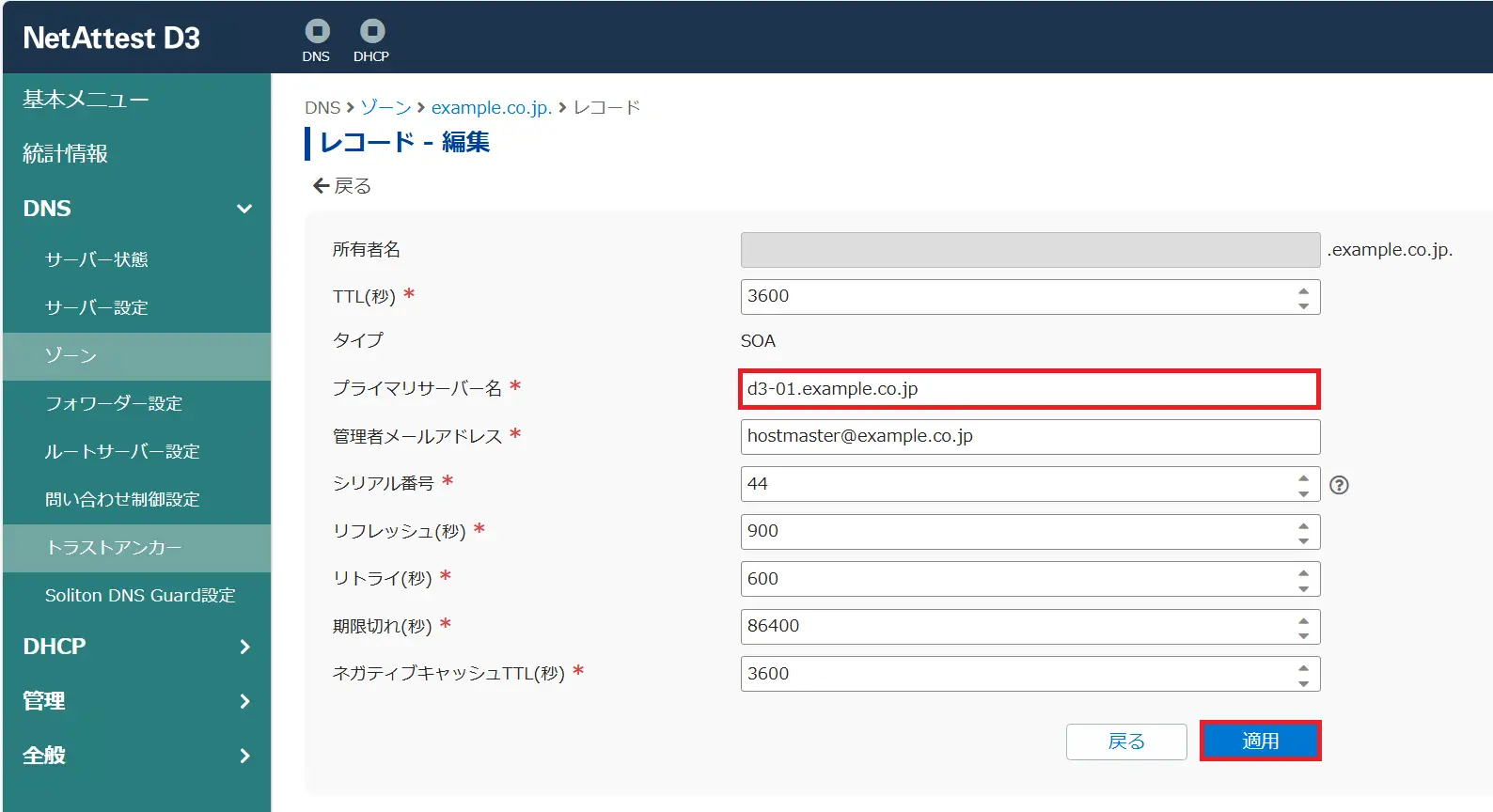

同じ手順で「ad02.example.co.jp」のNSレコードも削除します。 「プライマリサーバー名」を「d3-01.example.co.jp」に変更して[適用]します。

「プライマリサーバー名」を「d3-01.example.co.jp」に変更して[適用]します。

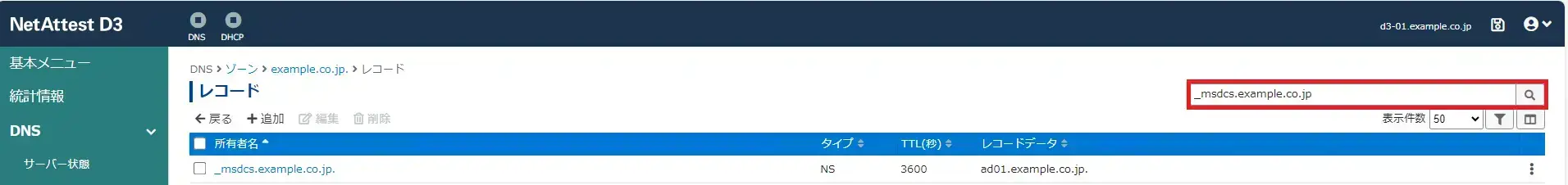

「_msdcs.example.co.jp」のNSレコードをすべて削除します。

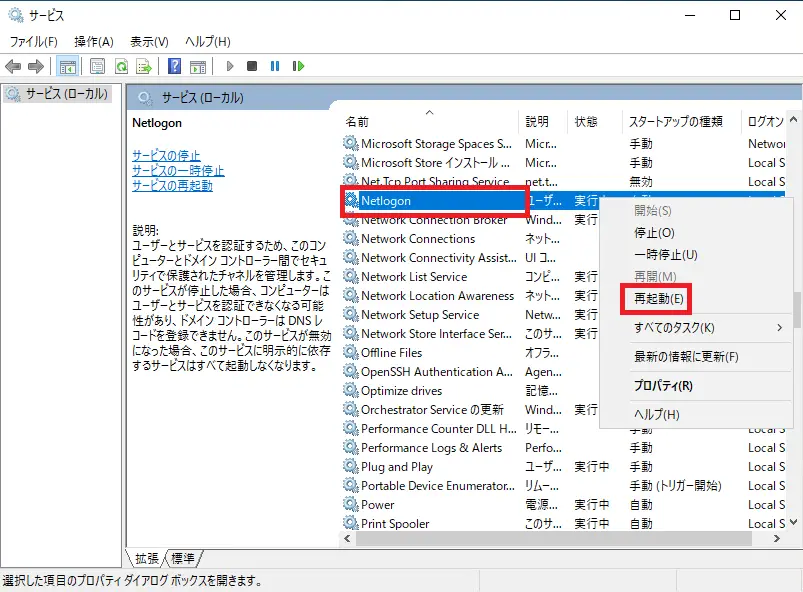

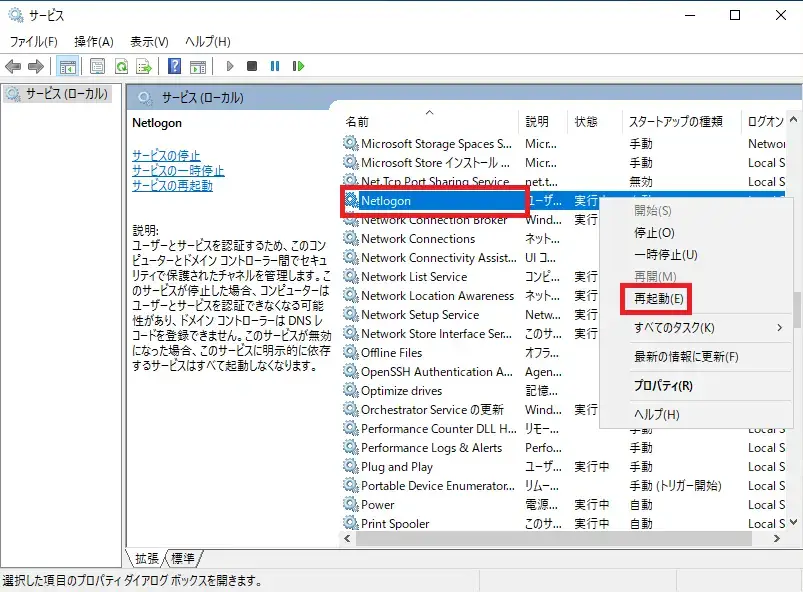

「_msdcs.example.co.jp」のNSレコードをすべて削除します。  削除後、構成例1の「3.」と同じ手順でD3-01のDNSサービスを起動します。

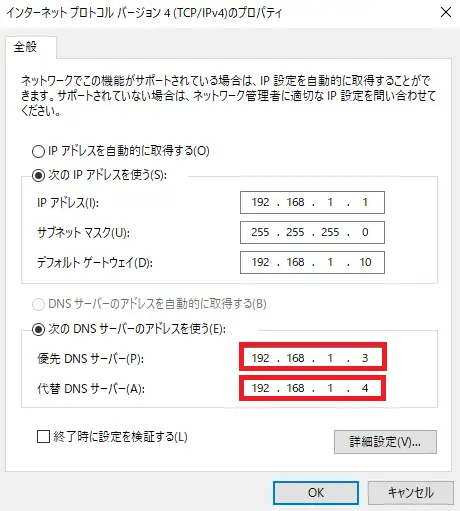

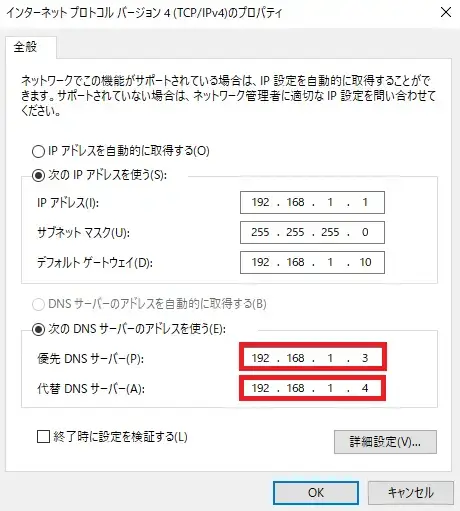

削除後、構成例1の「3.」と同じ手順でD3-01のDNSサービスを起動します。 DNSのサービスを起動したら、AD-DNS01とAD-DNS02が参照する優先DNSサーバーにD3-01を設定します。

DNSのサービスを起動したら、AD-DNS01とAD-DNS02が参照する優先DNSサーバーにD3-01を設定します。 AD-DNS01とAD-DNS02のそれぞれのシステム両方を再起動します。

AD-DNS01とAD-DNS02のそれぞれのシステム両方を再起動します。

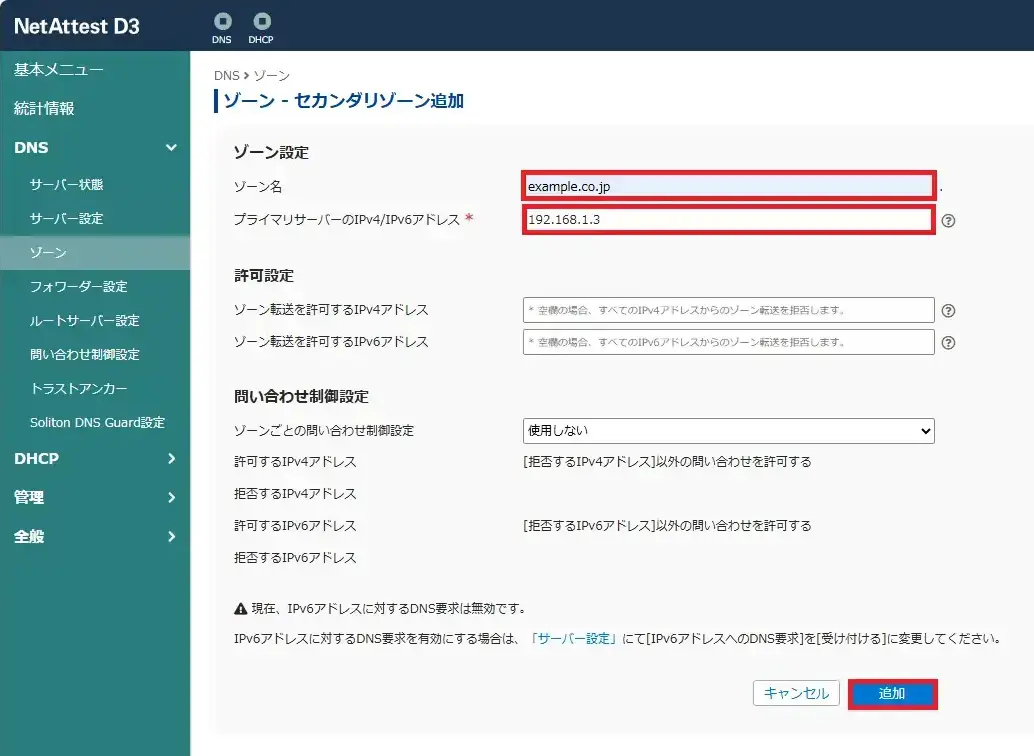

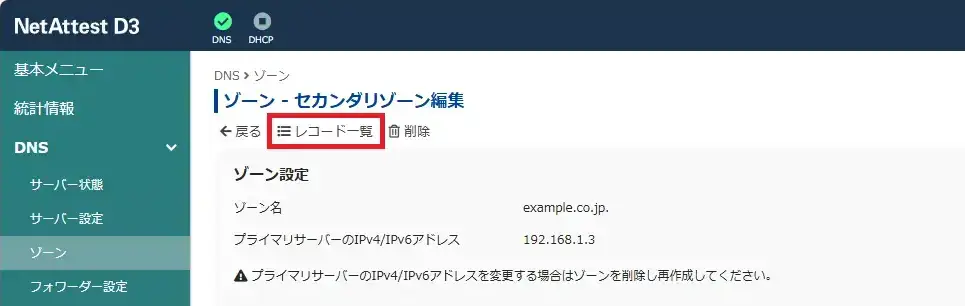

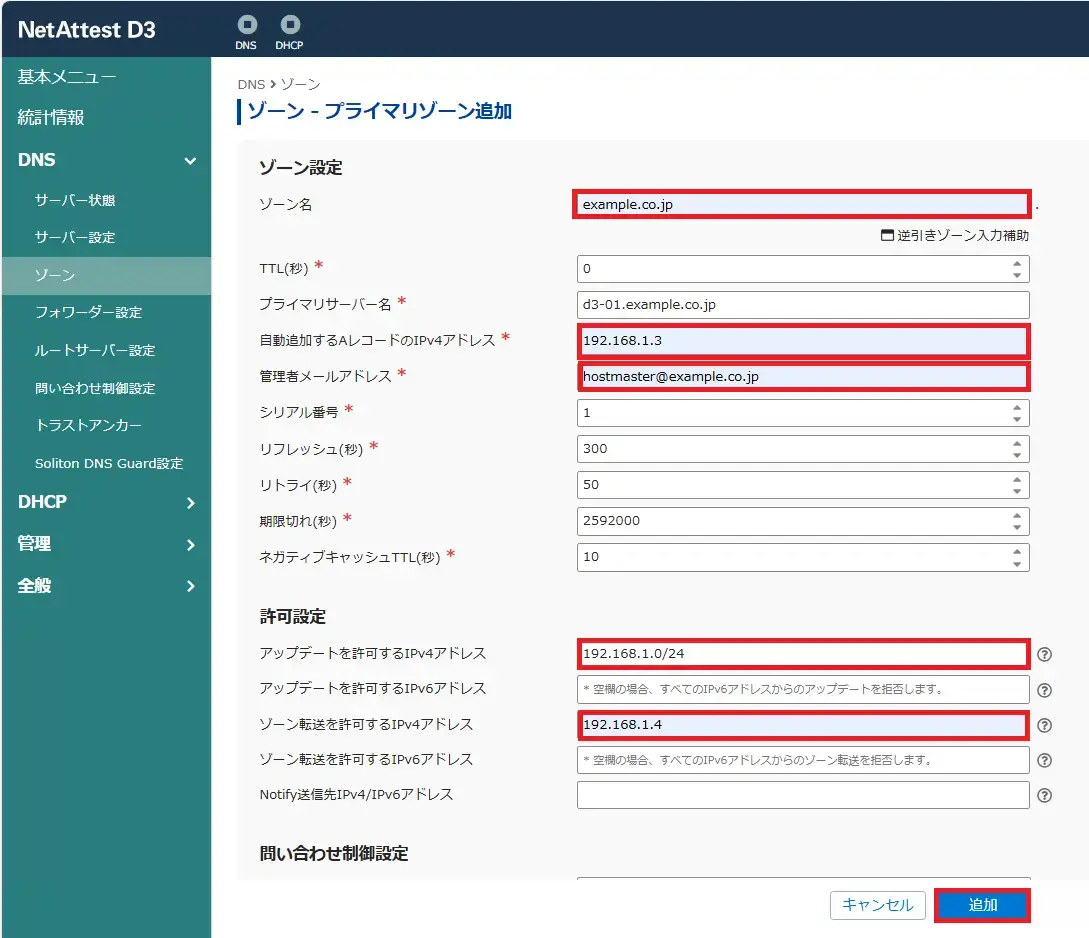

下記のように設定してゾーンを[追加]。

下記のように設定してゾーンを[追加]。

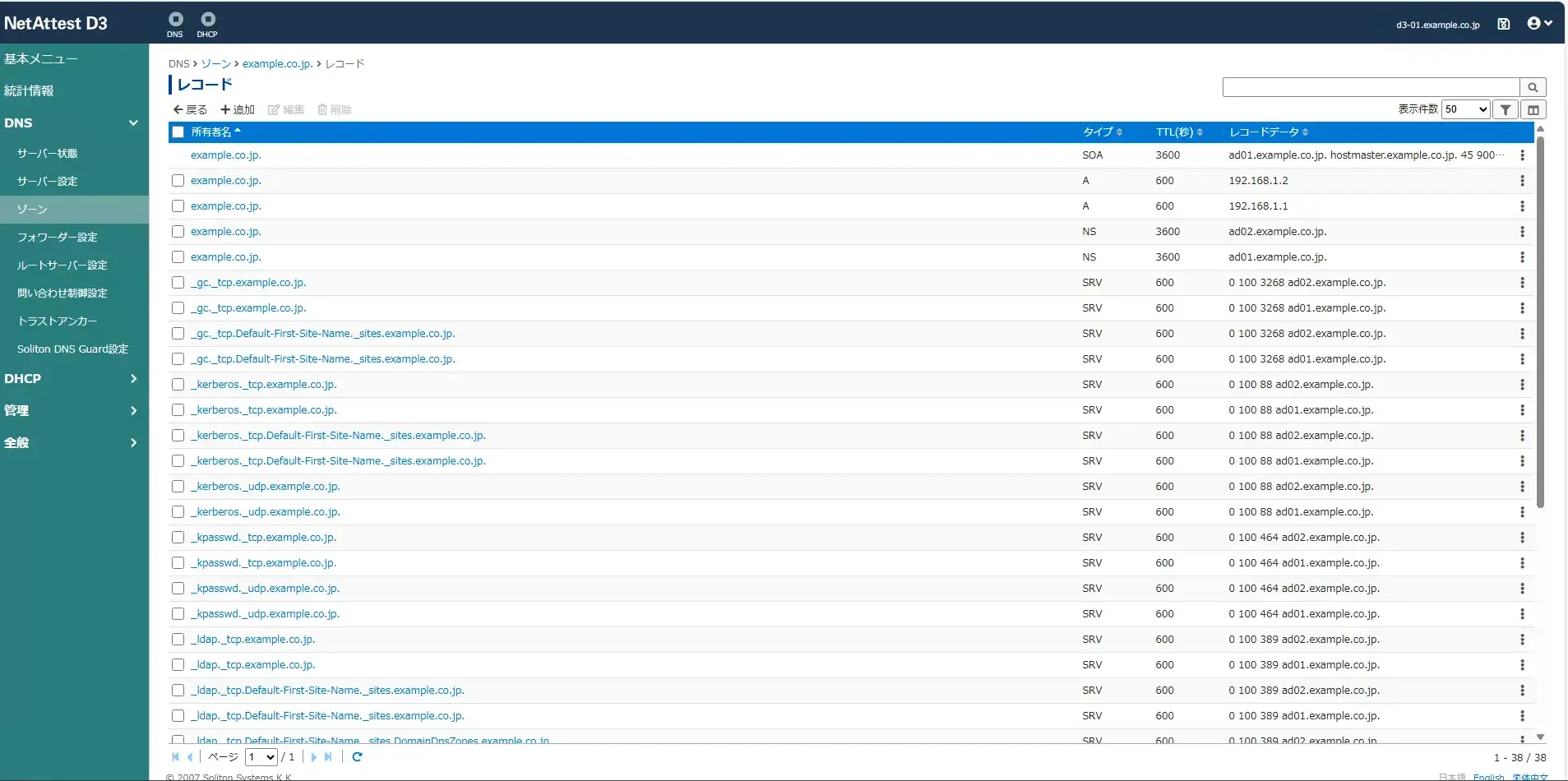

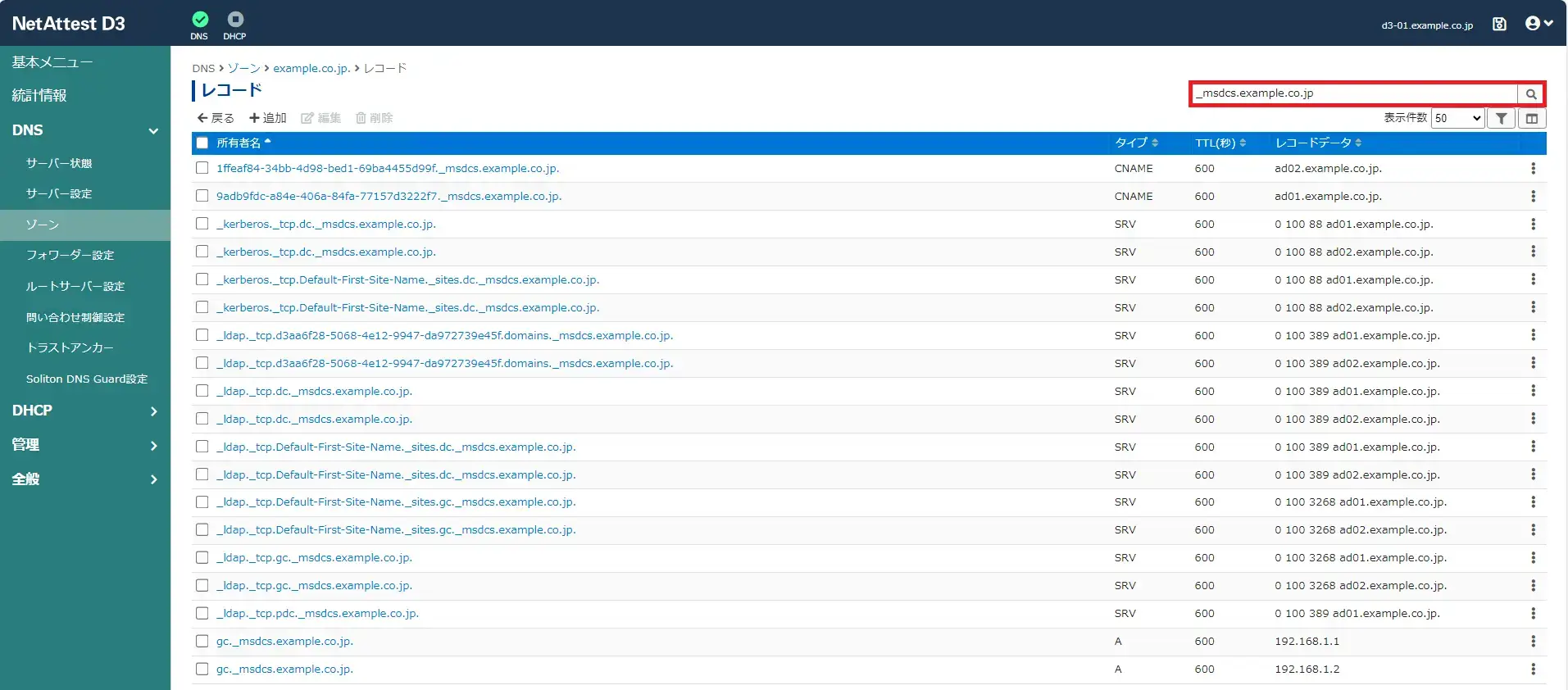

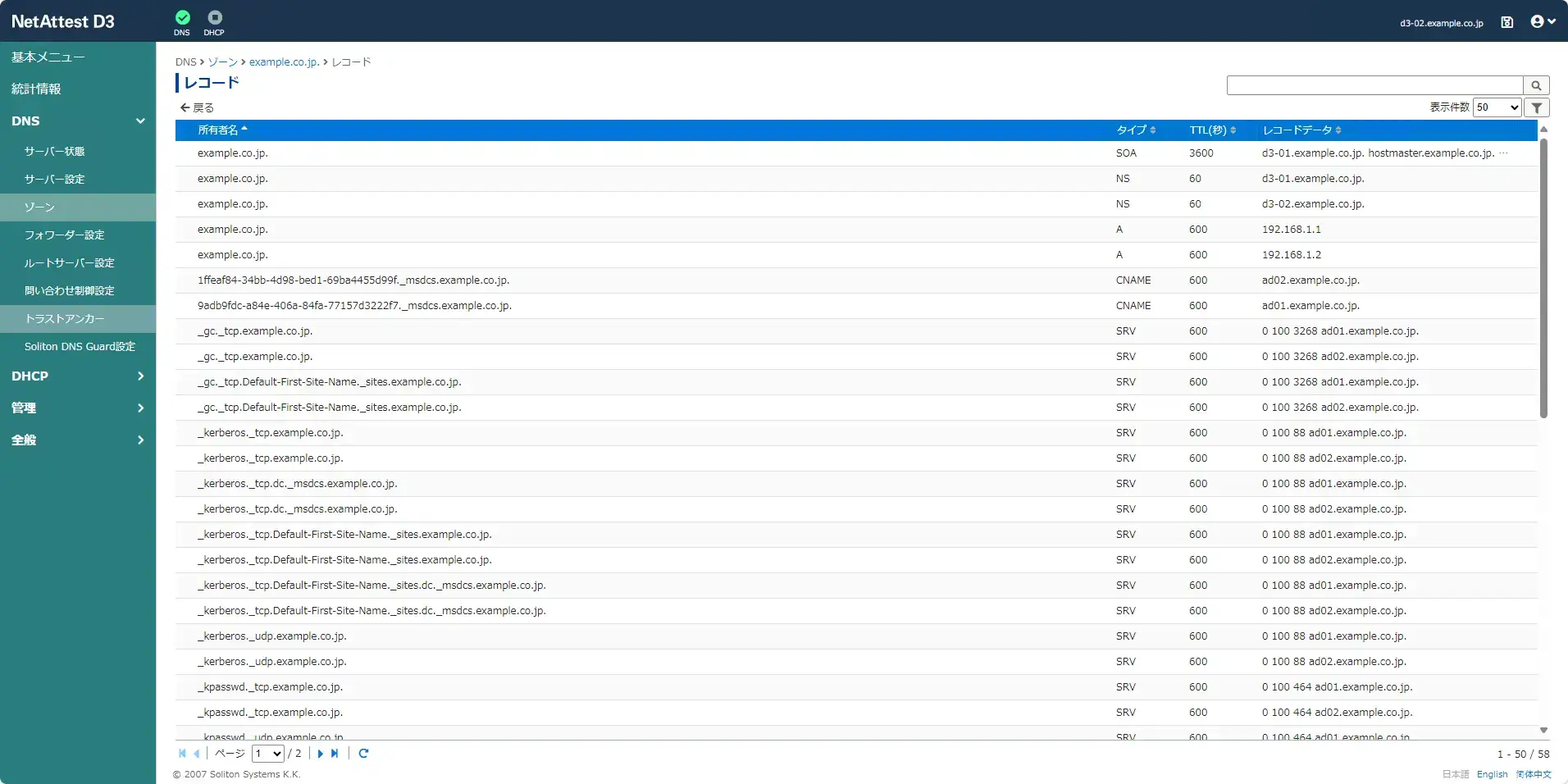

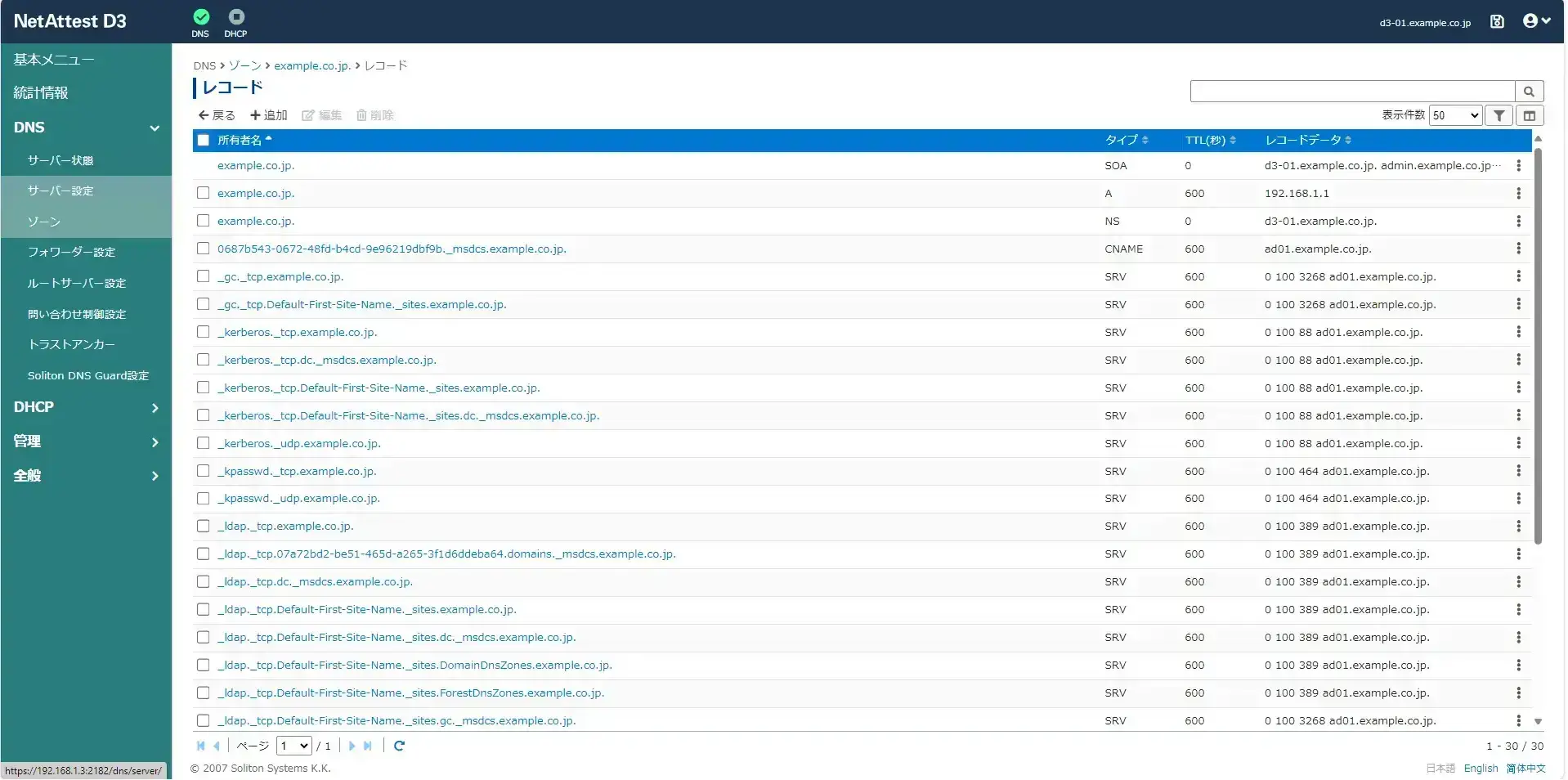

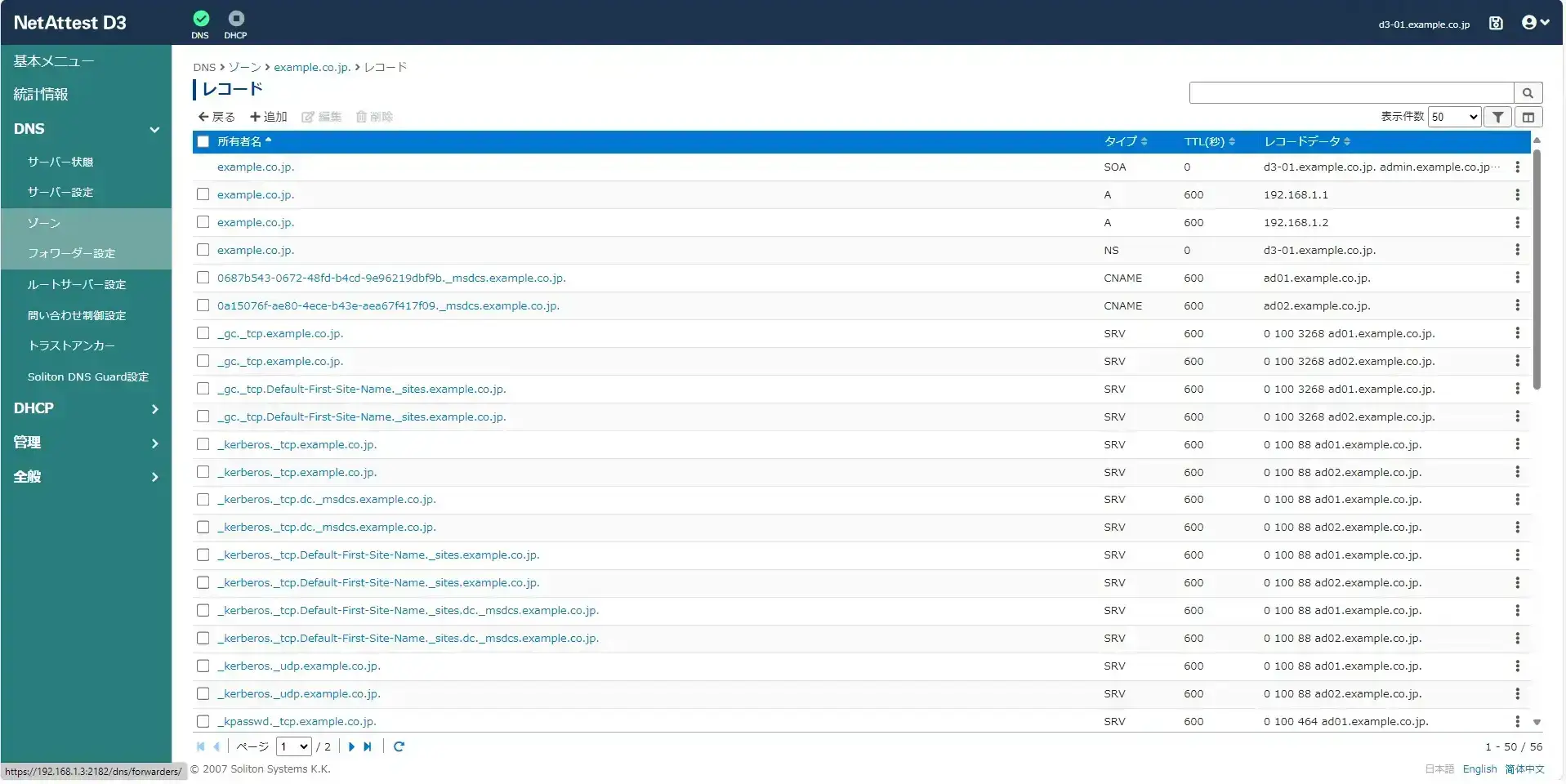

「レコード一覧」を選択してexample.co.jpのレコードが表示されていればOKです。

「レコード一覧」を選択してexample.co.jpのレコードが表示されていればOKです。

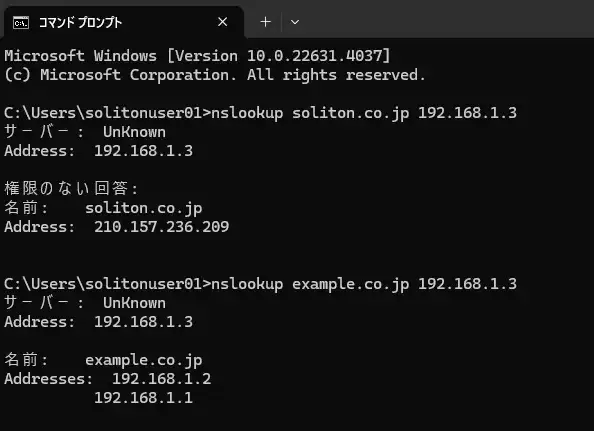

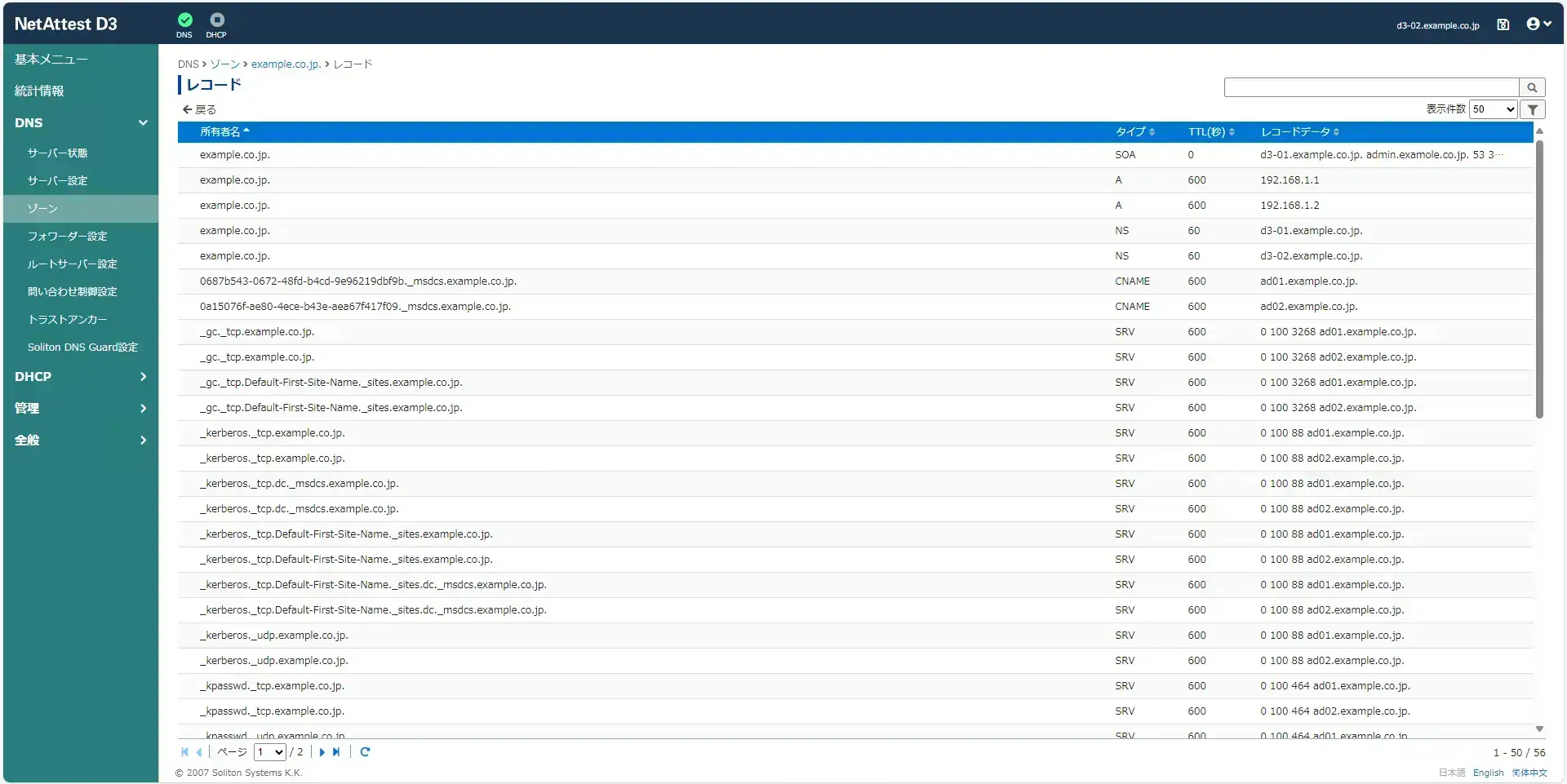

■D3-02を指定してnslookupコマンド確認

■D3-02を指定してnslookupコマンド確認

NetAttest D3で新規に権威ゾーンを作成し、Active Directoryサーバーから動的更新でレコードを登録する手順です。新規Active Directory環境構築時や、既存レコード整理の機会に適しています。

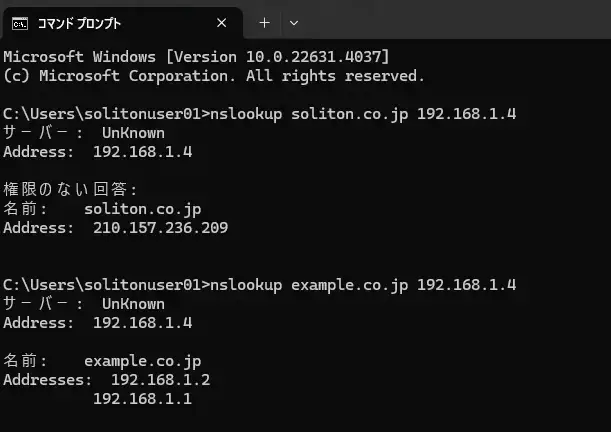

■D3-02を指定してnslookupコマンド確認

■D3-02を指定してnslookupコマンド確認

これらをもとに、適切な計画・検証を行いながらNetAttest D3を導入することで、Active Directory環境のDNS運用を効率化し、パフォーマンス・運用性・保守性を向上させることが可能です。

クラウド化が進む現代においても、DNSは企業ネットワークの根幹を支える重要なサービスです。DNS サーバーのパフォーマンスと安定性は、業務効率やユーザーエクスペリエンスに直結するため、その最適化はビジネスの成功に不可欠です。

本記事で紹介したように、NetAttest D3をActive Directory環境のDNSサーバーとして活用することで、Windows Serverの負荷軽減、DNS パフォーマンスの向上、運用管理の効率化、セキュリティ強化など、多くのメリットが期待できます。直感的なGUI により、専門的な知識がなくても容易にDNSサーバーを構築・運用できるため、管理者の負担軽減にも繋がります。

DNS環境の見直しを検討している、あるいはWindows Serverの負荷軽減やDNSパフォーマンス向上を図りたいと考えている方は、NetAttest D3の仮想アプライアンスの評価版もございますので、実際の環境で動作検証を行い、その効果を実感することをお勧めします。 最適なDNS環境を構築することで、よりセキュアで快適なネットワーク環境を実現し、ビジネスの成長を加速させることができるでしょう。

![【徹底解説】ガイドライン改定が変える! 自治体DXとセキュリティの未来[座談会]の画像](/media/QujiLanrdXYhfYYS10PniOHWKMGSJplx03pkFEiZ.png)

![【徹底解説】ガイドライン改定が変える! 自治体DXとセキュリティの未来[座談会]の画像](/media/QujiLanrdXYhfYYS10PniOHWKMGSJplx03pkFEiZ.png)