新着 article

企業ネットワークに関わる全ての方のためのサイトです。安心・安全な環境を実現したい情報システム担当者様、確かなシステムを提案されたいインテグレータ様に向けて、運用の効率化やセキュリティ強化の方法などをお届けしていきます。

トレンド解説

ハプティックデバイスとは? 10分でわかりやすく解説

- コラム

More

トレンド解説

HTML、XML、XHTMLとは? 10分でわかりやすく解説

- コラム

More

トレンド解説

コーポレートガバナンスとは? 10分でわかりやすく解説

- コラム

More

技術記事・調査

【D3技術記事】インターネット閲覧速度の改善: DNSサーバーの調査

More

技術記事・調査

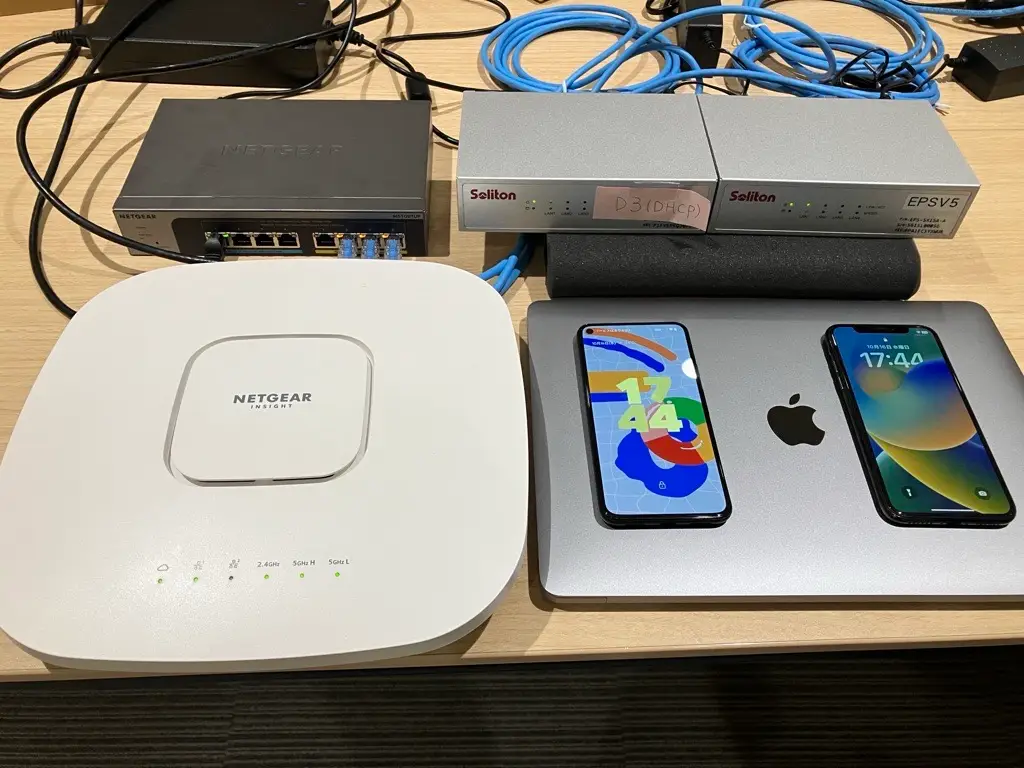

【検証報告】ネットギア WAX630-100EUS 無線アクセスポイント と NetAttest EPS の認証連携を確認しました

- 無線LAN

- プロダクト検証

- ネットワーク

- NetAttest EPS

More

技術記事・調査

【検証報告】バッファロー AirStation Pro(WAPM-AXETR)無線アクセスポイント と NetAttest EPS の認証連携を確認しました

- 無線LAN

- プロダクト検証

- ネットワーク

- NetAttest EPS

More

トレンド解説

APT対策とは? 10分でわかりやすく解説

- コラム

More

トレンド解説

アイトラッキングデバイスとは? 10分でわかりやすく解説

- コラム

More

トレンド解説

ヘッドマウントディスプレイとは? 10分でわかりやすく解説

- コラム

More

トレンド解説

共通言語基盤(CLI)とは? 10分でわかりやすく解説

- コラム

More

トレンド解説

オブジェクト指向とは? 10分でわかりやすく解説

- コラム

More

トレンド解説

カーボンフットプリントとは? 10分でわかりやすく解説

- コラム

More

トレンド解説

Thunderboltとは? 10分でわかりやすく解説

- コラム

More

トレンド解説

Pythonとは? 10分でわかりやすく解説

- コラム

More

トレンド解説

シーケンス図とは? 10分でわかりやすく解説

- コラム

More

イベント報告

【ウェビナー】「医療情報システムの安全管理に関するガイドライン」に基づくランサムウェア等へのセキュリティ対策と導入事例/効果について|アクシオ×ソリトンシステムズ

- SmartOn ID

- Soliton OneGate

- Soliton SecureBrowser

- VVAULT

- セミナーレポート

- 医療

- 販売店インタビュー

More

Pickup ピックアップ

-

インタビュー

インタビュー無線LAN+認証の導入から運用保守まですべてお任せ、 月額サブスクのマネージドサービスを提供 |Cisco Meraki® ×...

-

イベント報告

イベント報告【ウェビナー】「医療情報システムの安全管理に関するガイドライン」に基づくランサムウェア等へのセキュリティ対策と導入事例/効果に...

-

インタビュー

インタビュー「切れない」VPNに認証の側面から安心をプラス|Absolute Secure Access ✕ Soliton OneGat...

-

イベント報告

イベント報告【ウェビナー】知っておきたい「医療ガイドライン第6.0版」のポイントと、求められるセキュリティ対策とは?|アクシオ×ソリトンシ...

-

インタビュー

インタビューフルマネージドの連携ソリューションで快適かつ安全な無線環境を負荷なく実現|Hypersonix × Soliton OneGa...

Category カテゴリー

Keyword キーワード

製造

金融

流通・小売

建設

医療

エネルギー

運輸

サービス

情報通信

中央省庁・独法

自治体・地方公共団体

教育・文教

認証

エンドポイント

ネットワーク

ゼロトラスト

販売店インタビュー

メーカーインタビュー

社内インタビュー

セミナーレポート

展示会・フェアレポート

サイバーセキュリティ

リモートアクセス

テレワーク

社内LAN

無線LAN

プロダクト検証

サプリカント設定

技術解説記事

調査報告

Windows

iOS

macOS

Android

ChromeOS

DHCP/DNS

Soliton OneGate

NetAttest EPS

NetAttest D3

SmartOn ID

InfoTrace 360

Soliton SecureBrowser

Soliton SecureDesktop

WrappingBox

FileZen S

VVAULT

コラム

調査レポート目次